分机登录安全

终端安全是多层安全策略中的第三道防线,防止攻击者注册或登录分机账号。Yeastar P 系列云 PBX 内置防御规则,通过监控 SIP 分机的 登录尝试次数 防止恶意登录。此外,你还可以通过 单点登录、双因素身份验证、二维码/链接登录、密码、用户角色等方式,进一步提升分机登录的安全性。

多次登录失败账号锁定

Yeastar P 系列云 PBX 内置账号锁定规则,用于防止未经授权的用户通过暴力破解等方式访问 PBX 管理网页和 Linkus 客户端:

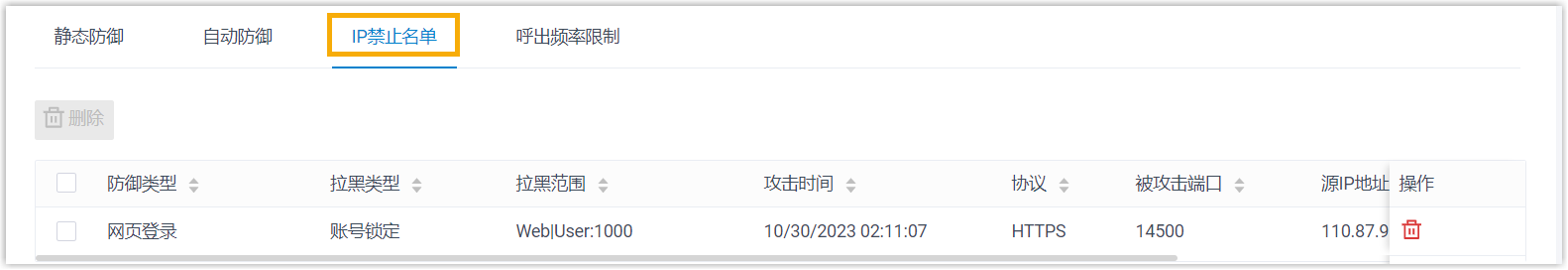

- 如果某一 IP 地址达到特定时间允许的最大登录失败次数时,系统将暂时禁止该地址继续尝试登录。

- 如果该 IP 地址达到允许的最大登录失败次数,系统将永久禁止该地址登录目标账号,并拉黑此地址,将其显示在 IP 禁止名单 中,然后发送 网页用户被锁定 或 Linkus 用户登录被锁 的事件通知给相关联系人。

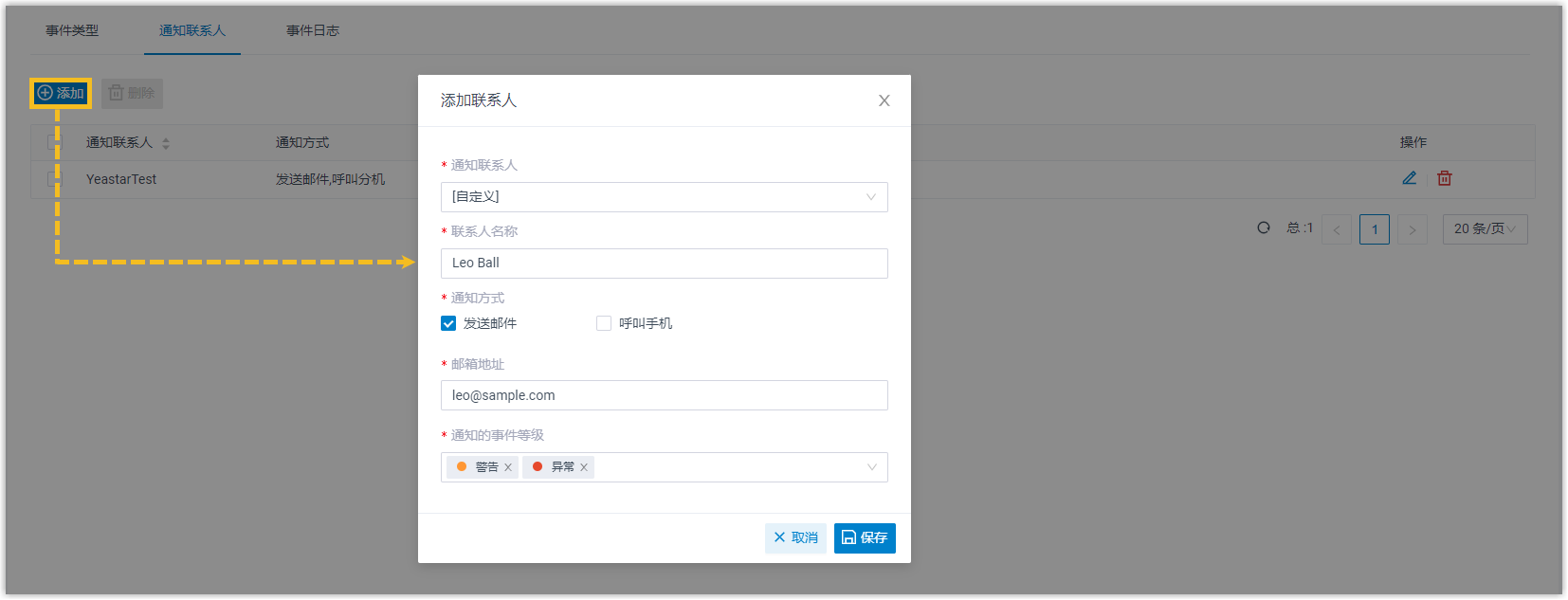

为确保你能在 IP 地址被拉黑时收到通知,你需要启用事件通知,并设置接收通知的联系人。

- 进入 。

- 在 事件类型 页签下,启用 网页用户被锁定 和

Linkus 用户登录被锁 通知。

- 在 通知联系人

页签下,添加联系人,用于接收事件通知。

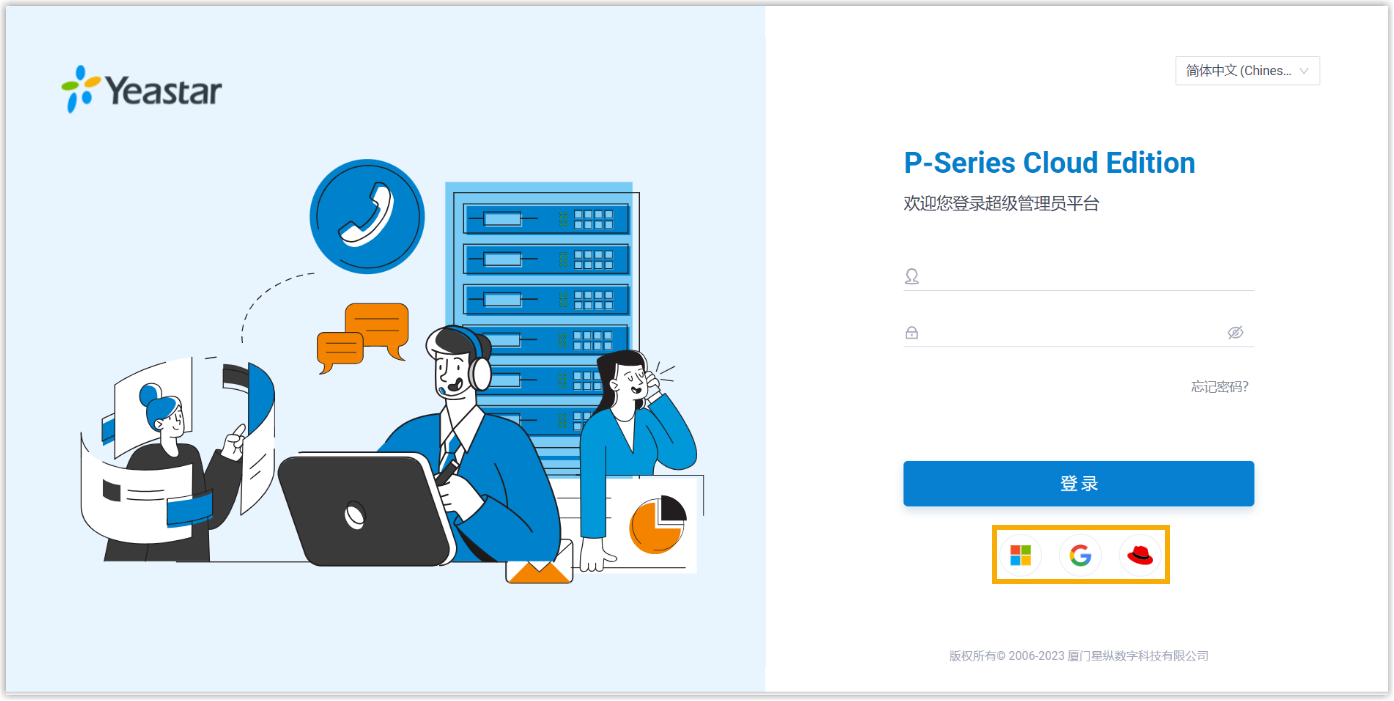

通过单点登录 (SSO) 实现第三方身份验证

集成 Yeastar P 系列云 PBX 与 Microsoft 365/Google Workspace/Red Hat SSO 后可实现单点登录,用户可以通过 Microsoft/Google/Red Hat 账号登录 Linkus UC 客户端。此功能可减少用户需要记住的登录凭证数量,同时借助第三方账号的安全策略,进一步提升账户安全性。

- 要允许用户使用 Microsoft 365 帐户登录 Linkus 客户端,你需要将 PBX 与 Microsoft Entra

ID (Azure Active Directory) 或 Active Directory 集成,并启用单点登录。

关于如何集成,请参见 Microsoft Entra ID 集成手册 和 活动目录 (AD) 集成手册。

- 要允许用户使用 Google 账户登录 Linkus 客户端,你需要将 PBX 与 Google Workspace

集成,并启用单点登录。

关于如何集成,请参见 Google Workspace 集成手册。

- 要允许用户使用 Red Hat 账户登录 Linkus 客户端,你需要将 PBX 与 Red Hat SSO

集成,并启用单点登录。

关于如何集成,请参见 Red Hat SSO 集成手册。

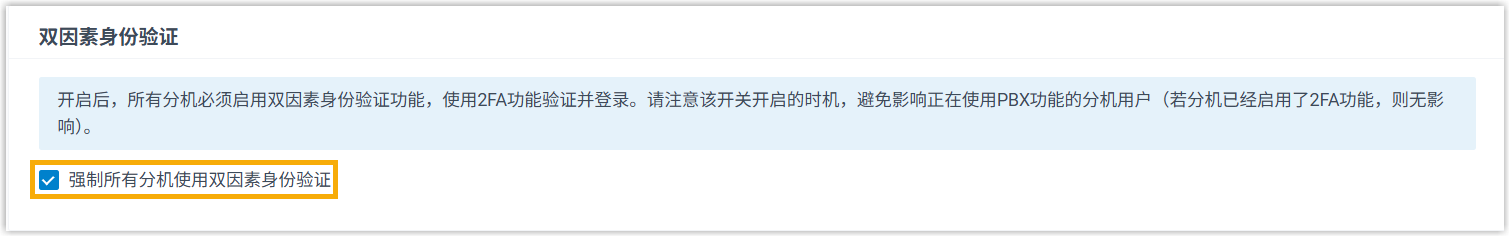

通过双因素身份验证 (2FA) 增强安全性

双因素身份验证要求提供两个认证因素才能登录账号,从而为账号提供额外的安全保护。第一个认证因素是用来登录账号的密码,第二个认证因素是发送到指定设备的验证码。

你可以强制所有分机使用双因素身份验证,确保他们在登录账号时必须同时提供账号密码和验证码。

- 进入 。

- 在 双因素身份验证 栏,勾选

强制所有分机使用双因素身份验证。

- 点击 保存 并 应用。

通过二维码/链接免密登录

登录 Linkus 时,通过二维码或链接登录比传统的密码登录方式更安全,因为二维码和链接经过加密处理且只能使用一次,有效降低凭证被窃取的风险。

你可以通过以下方式发送 Linkus 登录二维码/链接给用户:

- 为单个用户提供登录二维码/链接

-

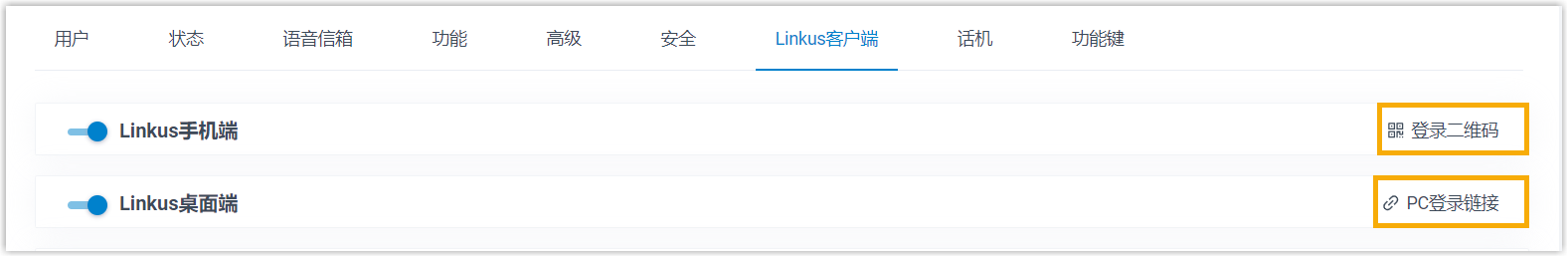

- 进入 ,编辑分机。

- 在 Linkus 客户端 页签下,点击

登录二维码 或 PC

登录链接,复制登录凭证并发送给用户。

- 为多个用户提供登录二维码/链接

-

- 进入 ,编辑分机。

- 勾选分机,然后点击 欢迎邮件。

使用高强度登录密码

使用弱密码容易被攻击者利用,造成安全风险。为降低该风险,可配置密码规则,并为分机配置强密码。

- 配置密码规则

-

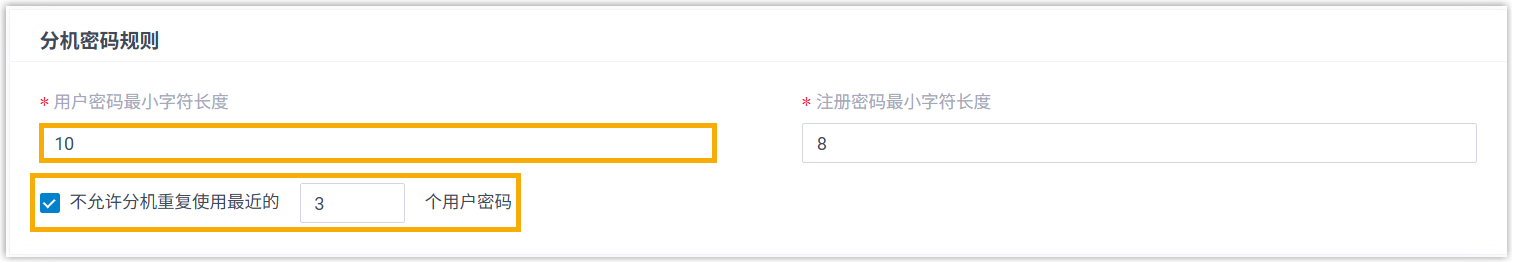

- 进入 。

- 在 分机密码规则

栏,设置用户密码最小字符长度,并禁止重复使用最近使用过的密码。

- 点击 保存 并 应用。

- 为分机设置强密码

-

- 进入 ,编辑分机。

- 在 用户信息 栏,设置高强度的用户密码。

提示: 强密码设置建议:

提示: 强密码设置建议:-

使用大写字母、小写字母和数字的组合。

- 避免重复或连续的数字。

- 不包含分机号码或分机名称。

-

- 点击 保存 并 应用。

通过用户角色实现精细化访问控制

基于角色的访问控制可根据用户在组织中的角色授予或限制其对系统的访问权限,确保用户只能执行被授权的管理操作,防止用户访问未经授权的敏感信息或执行未经授权的管理操作。

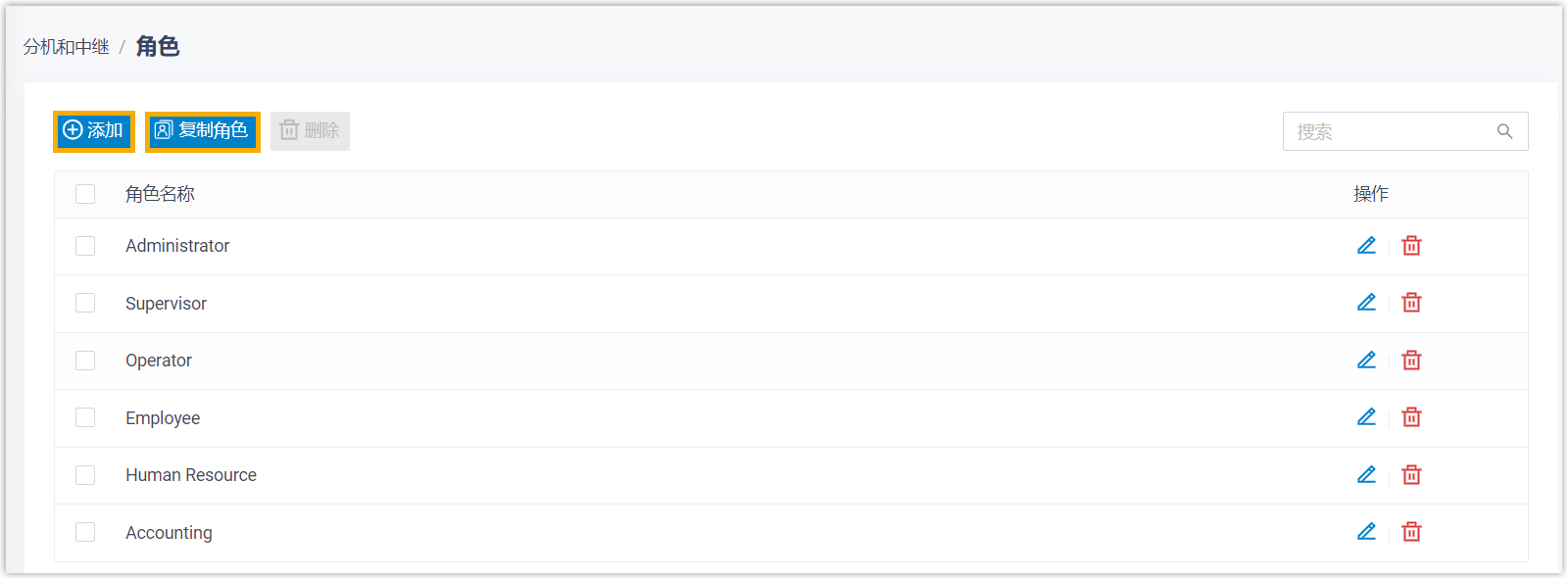

Yeastar P 系列云 PBX 内置多个用户角色:Super Administrator、Administrator、Supervisor、Operator、Employee、Human Resource、Accounting 。你可以将默认角色分配给员工,无需其他额外配置,也可以创建自定义角色,并设置权限。

- 创建自定义角色

-

- 进入 。

- 点击 添加 创建新角色,或者点击

复制角色 基于现有角色进行创建。

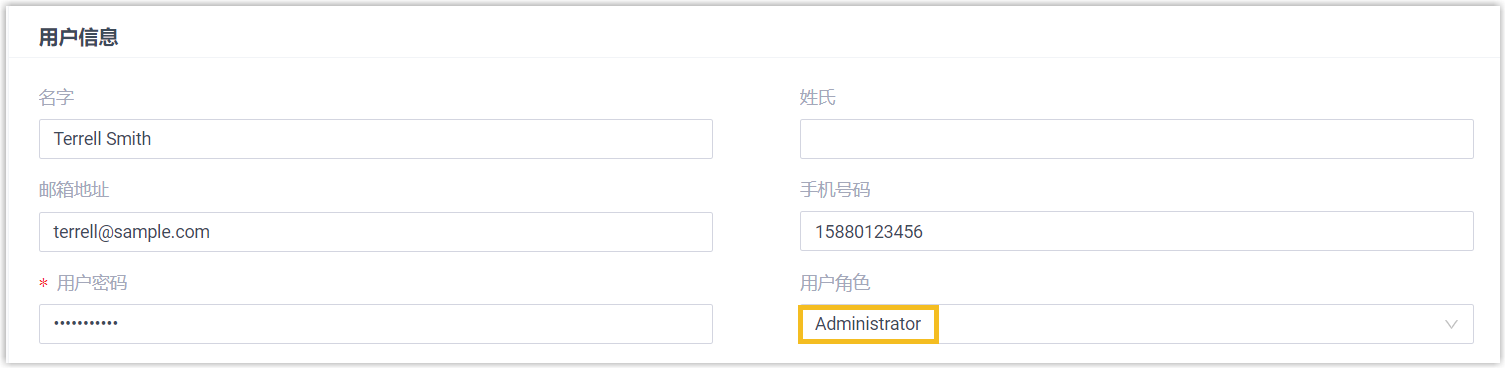

- 为用户分配角色

-

- 进入 ,编辑分机。

- 在 用户信息 栏,从 用户角色

的下拉列表中选择一个角色。

- 点击 保存 并 应用。